O Internet Security Threat Report da Symantec, relativo a 2015, reporta que o número de vulnerabilidades de dia zero duplicou o ano passado, ao ritmo de uma nova ameaça por semana, e que os novos ataques exploram a cloud

A empresa de soluções de segurança aproveitou o Check Point Experience (CPX), para apresentar as novas appliances das séries Check Point 1400, 3000 e 5000

A Google revela que no último ano conseguiu proceder a melhorias significativas no machine learning e na correlação de eventos para detetar potenciais comportamentos maliciosos. Segundo a organização, essas melhorias permitiram reduzir para 40 por cento a probabilidade de instalação de aplicações potencialmente maliciosas (PHA) na Google Play

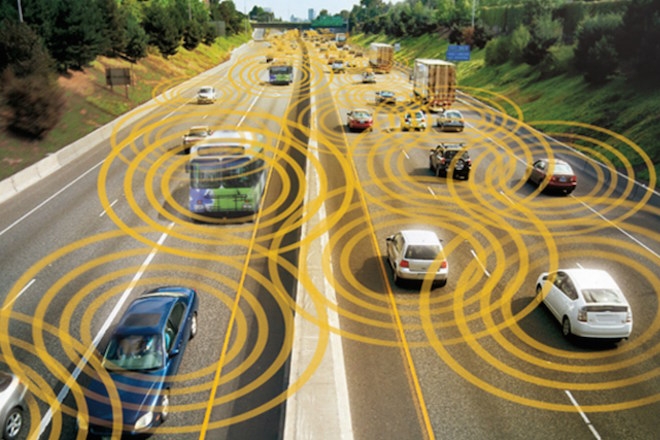

A Intel adquiriu a Yogitech, empresa italiana de circuitos e ferramentas de software para que dispositivos de IoT tomem decisões automáticas com base em padrões

A Sidestepper pode ser utilizada para instalar aplicações maliciosas em dispositivos empresariais iPhone e iPad geridos através de soluções MDM (Mobile Device Management)

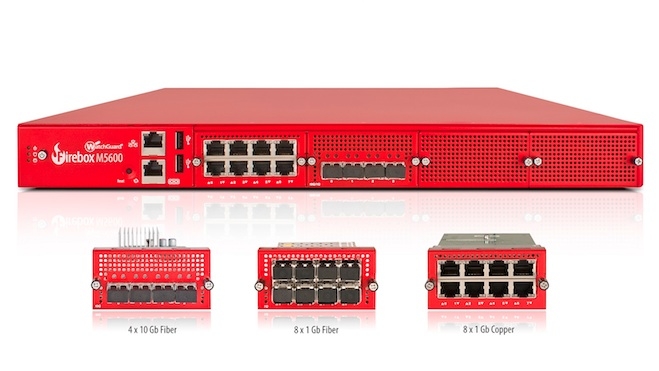

As firewalls M4600 e M5600 visam permitir modularidade de portas flexível e fontes de alimentação redundantes, dirigindo-se a grandes empresas que exigem elevada velocidade e flexibilidade

No mais mediático caso entre a Justiça e a indústria tecnológica americana, o FBI afirma que conseguiu desbloquear o iPhone do terrorista que matou 14 pessoas na Califórnia com ajuda externa. Essa ajuda pode ter vindo de Israel.

Os testes em tempo real da NSS Labs Next-Generation Firewall (NGFW) revelam que a Fortinet proporciona a maior proteção, bloqueando 99,97 por cento dos exploits usados em ameaças ativas durante o teste contínuo que teve lugar de 1 de dezembro de 2015 até 31 de janeiro de 2016

Um estudo agora revelado aponta que 45 por cento dos internautas sofreram os efeitos de softwares maliciosos durante o ano de 2015

O Symantec Endpoint Protection (SEP) ganhou o AV-TEST’s “Best Protection 2015 Award " para utilizadores empresariais. A solução foi reconhecida pelo seu desempenho em todos os testes de certificação de 2015.