A parceria entre a Hewlett-Packard e a FireEye, empresa que desenvolve soluções avançadas na área da cibersegurança, deverá resultar no desenvolvimento de uma suite de serviços centrada na deteção de ameaças à rede e em software de análise

A nova plataforma colaborativa da IBM pretende ser um dos maiores e mais detalhados catálogos de vulnerabilidades disponíveis, tendo o objetivo de ajudar as empresas a defenderem-se de ciberataques em tempo real.

Sob a égide da Arrow decorreu no dia 14 de abril, no Hotel Riviera, em Carcavelos, um evento subordinado ao tema da Segurança, que teve como protagonistas oradores dos fabricantes Radware e CheckPoint, e dirigido a Parceiros e Imprensa

Esta vulnerabilidade, batizada como Darwin Nuke, deixa expostos a um ataque de denegação de serviço os dispositivos com sistemas operativos OS X e iOS

A compra acrescenta à oferta da Check Point faz parte da estratégia da companhia de aposta na segurança móvel

A Fundação para a Ciência e a Tecnologia (FCT) e o Centro Nacional de Cibersegurança (CNCS) celebraram um protocolo que assegura e agiliza a transição das funções nacionais de resposta a incidentes para este organismo, em substituição do CERT, que estará agora ligado à investigação.

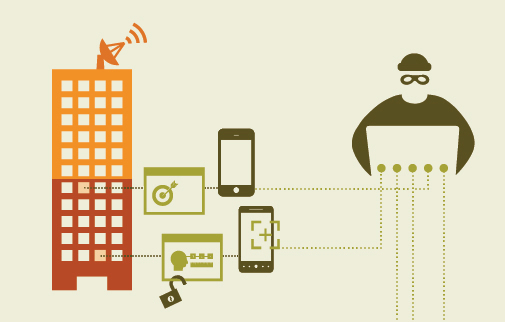

A IBM e o Instituto norte-americano Ponemon revelaram um novo estudo na área da segurança móvel que demonstra que quase 40% das grandes empresas, designadamente algumas do Top 500 da Revista Fortune, não estão a tomar as devidas precauções para proteger e garantir um acesso seguro às aplicações móveis que disponibilizam aos seus clientes e tão pouco dos seus funcionários

A nova solução chama-se Check Point Threat Extraction e pretende eliminar cem por cento das ameaças de forma proativa e assegurar que os documentos chegam a uma rede empresarial com “zero” malware em “zero” segundos.

A Check Point juntou os seus principais clientes em Portugal em dois eventos, em Lisboa e Porto, destinados a apresentar os mais recentes argumentos na luta contra o cibercrime nas empresas e organizações, onde se destaca a nova Capsule, concebida a pensar nos ambientes móveis e nas iniciativas BYOD

O primeiro software malicioso capaz de burlar com êxito o sistema de reconhecimento por imagem CAPTCHA foi detectado pelos analistas de segurança da Kaspersky Lab. O Trojan SMS.AndroidOS.Podec desenvolveu uma técnica para convencer o CAPTCHA de que é um humano e assim conseguir forçar a subscrição por parte de milhares de utilizadores do Android infectados de serviços de valor acrescentado